Depuis mardi matin, le 9 avril, de nombreux clients nous ont contacté en panique pour avoir de l’information sur la vulnérabilité poétiquement nommée Heartbleed (cœur qui saigne, en anglais). Ce bogue est effectivement sérieux et l’on ne connaît pas encore son impact réel. La bonne nouvelle, cependant, c’est qu’il a été très rapidement corrigé (comme toujours, avec l’open-source) et qu’on sait déjà comment se prémunir de ses éventuels dangers.

Depuis mardi matin, le 9 avril, de nombreux clients nous ont contacté en panique pour avoir de l’information sur la vulnérabilité poétiquement nommée Heartbleed (cœur qui saigne, en anglais). Ce bogue est effectivement sérieux et l’on ne connaît pas encore son impact réel. La bonne nouvelle, cependant, c’est qu’il a été très rapidement corrigé (comme toujours, avec l’open-source) et qu’on sait déjà comment se prémunir de ses éventuels dangers.

Heartbleed : qu’est-ce que c’est ?

Il s’agit d’une faille de sécurité découverte en début de semaine dans la librairie de chiffrement OpenSSL. Elle crée la possibilité d’une « fuite » de certaines données sensibles à la suite d’une connexion théoriquement étanche.

▶ Plus de détails en français dans Que sait-on de « Heartbleed » ? (Le Monde)

Qui est affecté ?

C’est difficile à dire à l’heure actuelle mais, potentiellement, tout le monde. La plupart des services qui utilisent le protocole de chiffrement TLS/SSL s’appuient sur la librairie OpenSSL et ils sont nombreux : serveurs Web, serveurs de messagerie, serveurs ssh, ftp, sql, etc.

En clair, la plupart des services sécurisés que vous utilisez ont pu être affectés par ces fuites, notamment les sites Web dont les URL commencent pas https://, incluant Twitter, Facebook, Linkedin, Google Plus, les extranets et sites Web d’un nombre incalculable d’entreprises, ceux de votre banque, de votre fournisseur Internet, de nombreuses administrations publiques… et peut-être aussi vos propres serveurs!

Quelles versions d’OpenSSL sont affectées ?

- 1.0.1 à 1.0.1f

- 1.0.2-beta1

Quels systèmes d’exploitation sont affectés ?

Les principales distributions Linux, incluant :

- Debian Wheezy et plus récent;

- Ubuntu 12.04 et plus récent;

- CentOS/Redhat 6;

- Fedora 18 et plus récent;

- OpenBSD 5.3 et plus récent;

- FreeBSD 10 et plus récent;

- NetBSD 5.0 et plus récent.

La faille est-elle vraiment critique ?

Oui. Certains outils comme CVSS permettent d’évaluer l’impact d’une vulnérabilité. En ce qui concerne Heartbleed, le score CVSS de base est de 9,4 sur 10. Ce n’est pas rien.

Comment réagir ?

En tant qu’internaute, nous vous recommandons fortement de suivre les conseils des fournisseurs et sites Web qui, comme Wikipedia, vous recommandent de changer votre mot de passe le plus rapidement possible. Il se peut en effet que vos données d’accès aient déjà été compromises.

▶ En anglais : The Passwords You Need to Change Right Now (Mashable)

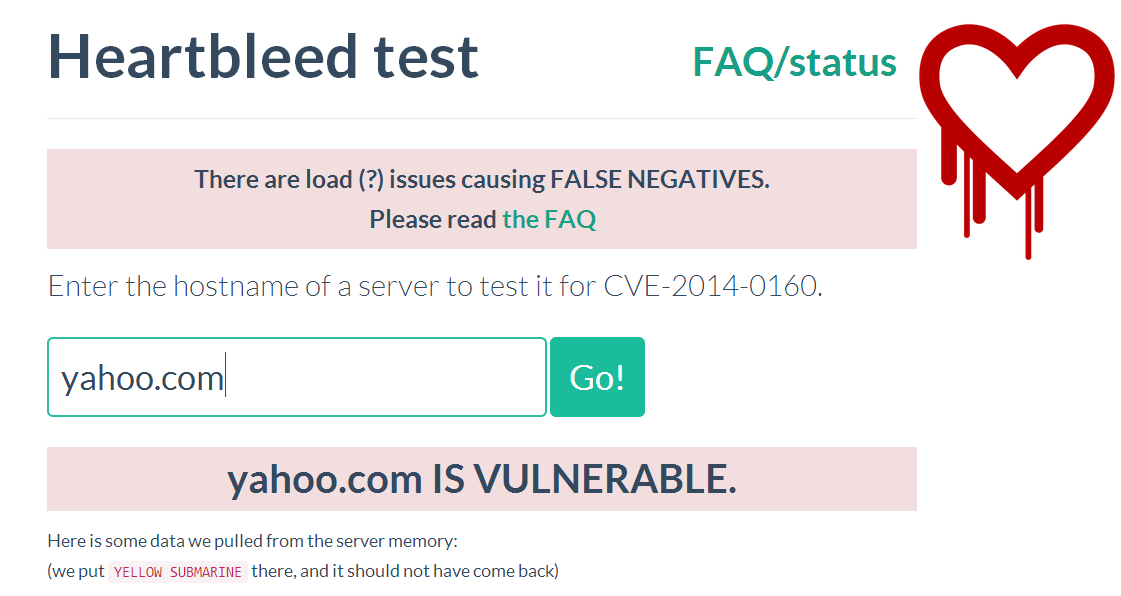

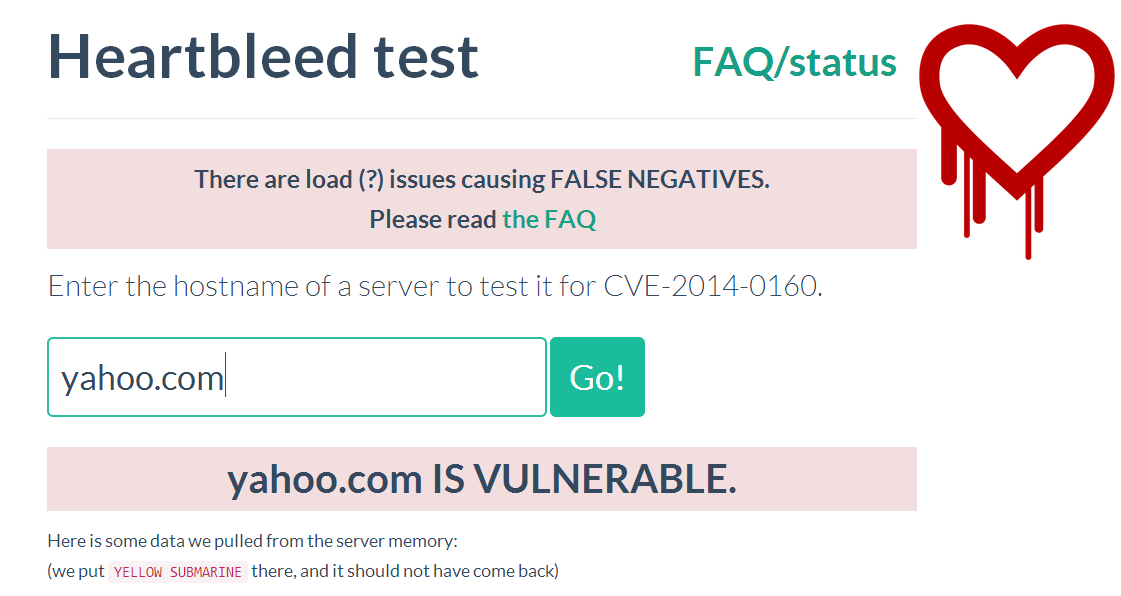

Pendant quelques jours, si vous devez vous connecter à un service sécurisé incertain, testez d’abord sa vulnérabilité à l’aide de ce test en ligne rapidement concocté et déposé sur GitHub par Filippo Valsorda, un développeur italien :

Si vous administrez des systèmes Linux susceptibles d’être affectés :

Enfin, tester la vulnérabilité de vos propres services à l’aide du fameux test de Filippo. Le cas échéant, mettez à jour vos serveurs et pensez à redémarrer chacun des services après la mise à jour. Si aucune mise à jour n’est disponible, il est toujours possible de compiler une version d’OpenSSL sans l’option heartbeat à l’aide de cette commande : -DOPENSSL_NO_HEARTBEATS.

▶ Mise à jour – Jérôme Oufella, notre VP Technologies, ajoute ce commentaire : « Un point important, étant donné que la faille est dans le vent depuis pas mal de temps et que les informations privées des clefs ont été exposées, c’est qu’on ne peut plus avoir confiance dans ce matériel privé. Pour avoir la conscience tranquille, on devra donc régénérer les clefs privées, faire invalider les certificats potentiellement compromis et en obtenir de nouveaux. »

▶ Voir aussi le site complet d’information en anglais mis en ligne par le groupe de sécurité finlandais Codenomicon qui a été à l’origine de cette troublante découverte.

Depuis mardi matin, le 9 avril, de nombreux clients nous ont contacté en panique pour avoir de l’information sur la vulnérabilité poétiquement nommée

Depuis mardi matin, le 9 avril, de nombreux clients nous ont contacté en panique pour avoir de l’information sur la vulnérabilité poétiquement nommée

Un point important, étant donné que la faille est dans le vent depuis pas mal de temps et que les informations privées des clefs ont été exposées, c’est qu’on ne peut plus avoir confiance dans ce matériel privé. Pour avoir la conscience tranquille, on devra donc régénérer les clefs privées, faire invalider les certificats potentiellement compromis et en obtenir de nouveaux.